1. 문제상황

JAVA로 AES256 암호화시 다음과 같은 에러가 발생하였다.

3월 25, 2015 11:22:19 오전 org.apache.catalina.core.StandardWrapperValve invoke 심각: Servlet.service() for servlet [appServlet] in context with path [/roger] threw exception [Request processing failed; nested exception is java.lang.reflect.UndeclaredThrowableException] with root cause java.security.InvalidKeyException: Illegal key size at javax.crypto.Cipher.checkCryptoPerm(Cipher.java:1024) at javax.crypto.Cipher.implInit(Cipher.java:790) at javax.crypto.Cipher.chooseProvider(Cipher.java:849) at javax.crypto.Cipher.init(Cipher.java:1348) at javax.crypto.Cipher.init(Cipher.java:1282)

2. 문제해결

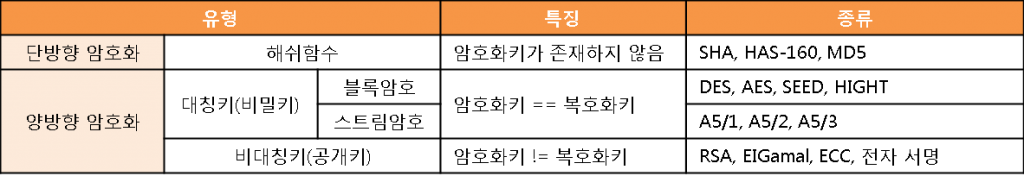

검색결과 미 통상법에 의해 자국내에서만 AES256 방식이 허용되기 때문이라고 한다. 해결을 위해서는 기존 설치된 jar 파일을 교체해야 한다.

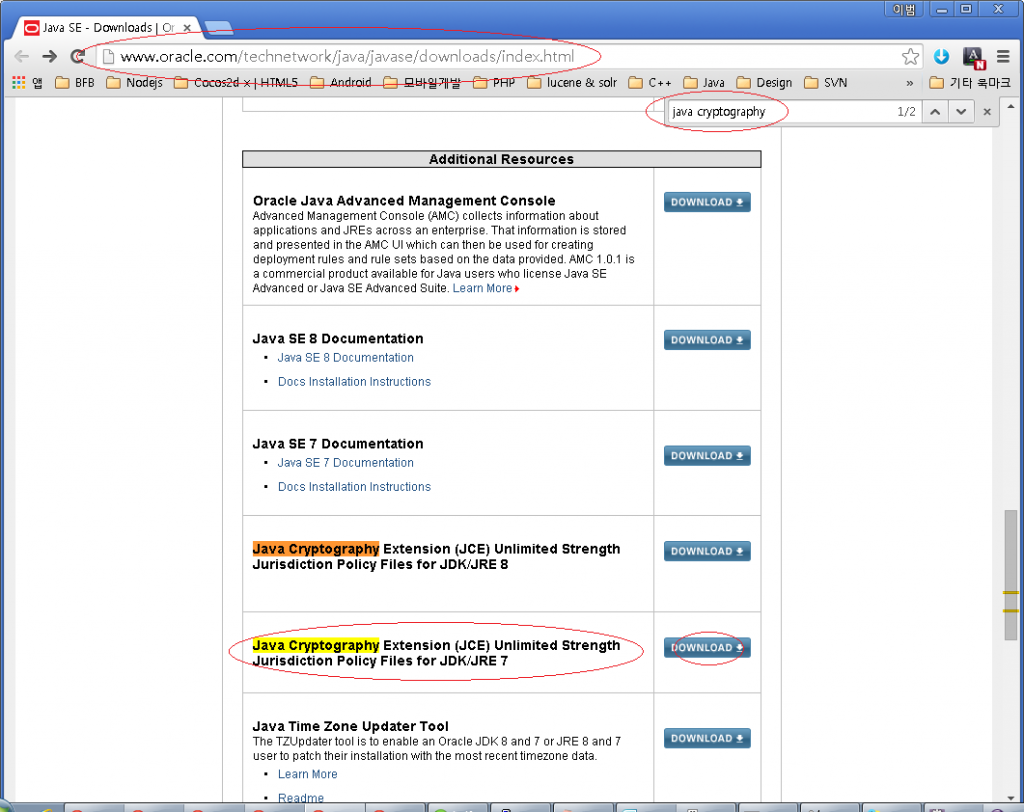

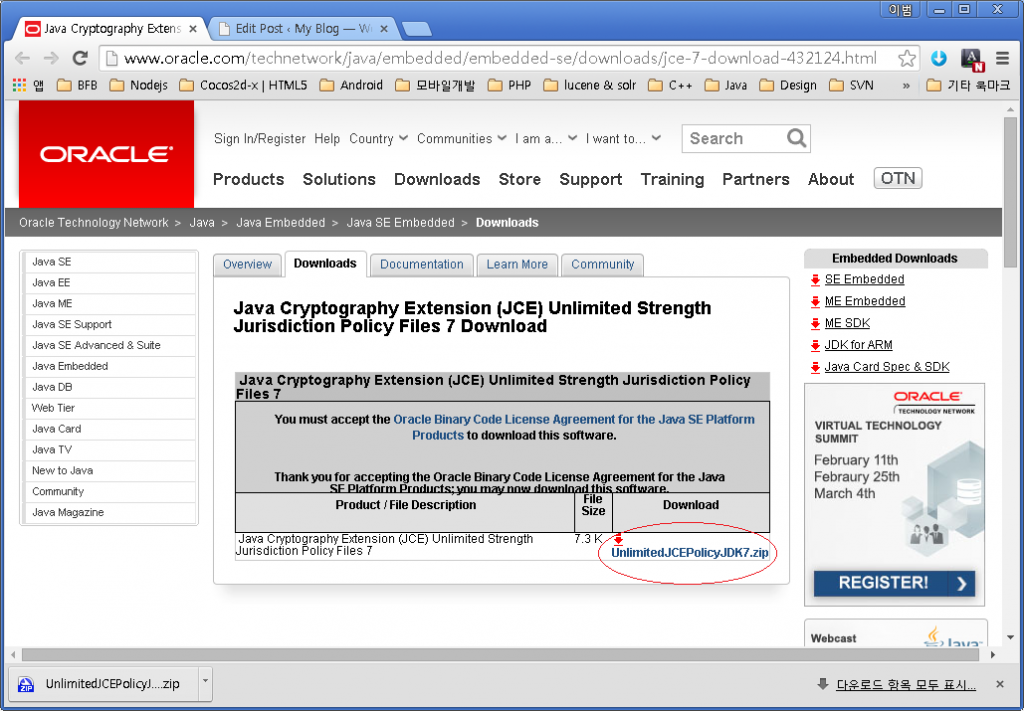

1>> 사이트 접속

http://www.oracle.com/technetwork/java/javase/downloads/index.html